DNSのセキュリティ: インターネット・インフラの中核を強化する

翻訳: 島田 麻里子

この記事は米Catchpoint Systems社のブログ記事「DNS Security: Fortifying the Core of Internet Infrastructure」の翻訳です。

Spelldataは、Catchpointの日本代理店です。

この記事は、Catchpoint Systemsの許可を得て、翻訳しています。

サイバー脅威が激化する中、ドメインネームシステム(DNS)インフラのセキュリティは、世界中のIT組織にとって重要な関心事となっています。

DNSハイジャック、DNSトンネリング、DNSアンプ攻撃のようなDNSインフラに関連する攻撃は増加の一途をたどっています。

多くの組織は、DNSセキュリティプロトコルの堅牢性に疑問を感じています。

2021年のIDC調査によると、約87%の組織が、巧みななりすましから執拗なDDoS攻撃まで、1回以上のDNS攻撃を経験しており、オンライン業務に直接的な脅威となっています。

この数字は年々着実に増加しています。

いくつかの注目すべきインシデントを以下に挙げましょう。

- 例1

- 2016年10月、大規模なDDoSが大手DNSプロバイダーのDynを襲い、Twitter、Spotify、Redditなどのサイトに広範な障害を引き起こしました。

Miraiボットネットによって組織され、脆弱なIoTデバイスを悪用したものでした。 - 例2

- 2019年3月、Google CloudはYouTube、Gmail、Google Driveなどのサービスに影響を与えるDNS問題に直面しました。

設定ミスが原因とされ、数時間続きました。 - 例3

- 2019年2月、AWSのDNSであるRoute 53が米国東部地域で数時間の障害に見舞われ、AWSのサービスやホスティングされているWebサイトに影響が出ました。

- 例4

- 2023年10月4日、CloudflareにDNS解決の問題が発生し、WARP、Zero Trust、または1.1.1.1を使用するサードパーティDNSリゾルバなどの製品に影響が出ました。

これらのインシデントは、サービスの中断、収益源の危殆化、顧客の信頼の低下など、広範な影響を及ぼしました。

DNSセキュリティの懸念トップ:脅威の正体を暴く

DNSハイジャックやトンネリングからDDoS攻撃や設定ミスに至るまで、セキュリティ上の最大の懸念事項を見てみましょう。

これらの脆弱性は、警戒監視と強固な防御の重要性を浮き彫りにしています。

1. DNSハイジャック:サイレント・サボタージュ

DNSハイジャックは、レジストラまたはレジストリのドメイン所有者のアカウントへの不正アクセスを伴います。

この悪質な行為には、クライアントデバイスからのDNSクエリを迂回させ、不正なIPアドレスに誘導することが含まれます。

2. DNSトンネリングと流出:検知の回避

通常、ハッカーはネットワーク侵害の後にDNSトンネリングを使用してデータを秘密裏に抜き取ります。

3. DNSアンプ攻撃:DDoSの解放

DNSアンプ攻撃は、分散型サービス妨害(DDoS)攻撃の一種です。

これらの攻撃はDNSサーバを圧倒し、サービスの停止を引き起こし、Webサイトの可用性に影響を与えます。

4. DNSスプーフィングとキャッシュポイズニング

これらの攻撃は、DNSキャッシュを破壊したり、偽のDNS情報を提供したりして、ユーザを悪意のあるWebサイトにリダイレクトさせようとするものです。

5. ゾーン・ウォーキング(DNSSEC関連)

DNSSECが正しく設定されていない場合、攻撃者はDNSSECで保護されたドメインに関する情報を収集できる可能性があります。

6. 高速フラックスDNS

ボットネットはこのテクニックを使って、ドメインに関連するDNSレコードを急速に変更するため、悪意のある活動を追跡することが困難になります。

7. DNSSECキーの漏洩

DNSSECで使用される秘密鍵が漏洩した場合、DNSレコードの改竄につながる可能性があります。

8. DNSサーバの不適切な設定

不適切に設定されたDNSサーバは、機密情報を誤って公開したり、攻撃者に攻撃の機会を与えたりする可能性があります。

9. 監視とログの欠如

DNSトラフィックの適切な監視とロギングがなければ、不審な活動を検知し対応することは困難です。

DNSを監視する正しい方法

DNSは、様々なルーティングオプションとサードパーティプロバイダを持つ多層システムです。

すべてのDNS監視方法が同じように信頼できるわけではありません。

例えば、オープンDNSリゾルバに依存すると、不正確な結果が出る可能性があります。

DNSの解決を監視することは、シームレスなユーザ体験を確保するために極めて重要です。

しかし、監視プロセスを理解せずにやみくもにDNSを監視すると、データ分析に欠陥が生じる可能性があります。

DNSセキュリティ強化のための戦略

1. DNSファイアウォール:境界を固める

DNSファイアウォールの導入は、DNSセキュリティリスクを軽減する効果的な手段です。

DDIの専門家の47%近くがこの方法を推奨しています。

2. DNSSEC:認証のシールド

DNSセキュリティ拡張(DNSSEC)は、DNSレスポンスの検証を可能にすることで、セキュリティ層を導入します。

公開鍵暗号方式によって実装されたDNSSECは、権威DNSサーバのDNSレコードにデジタル署名します。

3. DNSの可視性:賢明な監視の目

堅牢なDNSセキュリティを維持するために、DDIチームはインフラを明確に可視化する必要があります。

Catchpoint:最適なパフォーマンスを実現する包括的なDNS監視

Catchpointは、DNS監視の包括的なスイートを提供し、解決プロセス全体を通して完全な可視性を提供します。

これには、ラストマイルやバックボーンノードなどの複数の視点から洞察を提供する様々な監視が含まれ、エンドユーザの視点からのパフォーマンス測定を提供します。

正しいDNSレコードマッピングを検証するだけでなく、DNSリゾルバを監視したり、特定のDNSリゾルバをオーバーライドしてパブリックDNSリゾルバを評価することもできます。

セキュリティのためにDNSSECの適切な設定を検証し、トレースルートテストを使用して各ホップを精査することができます。

以下に例を示します。

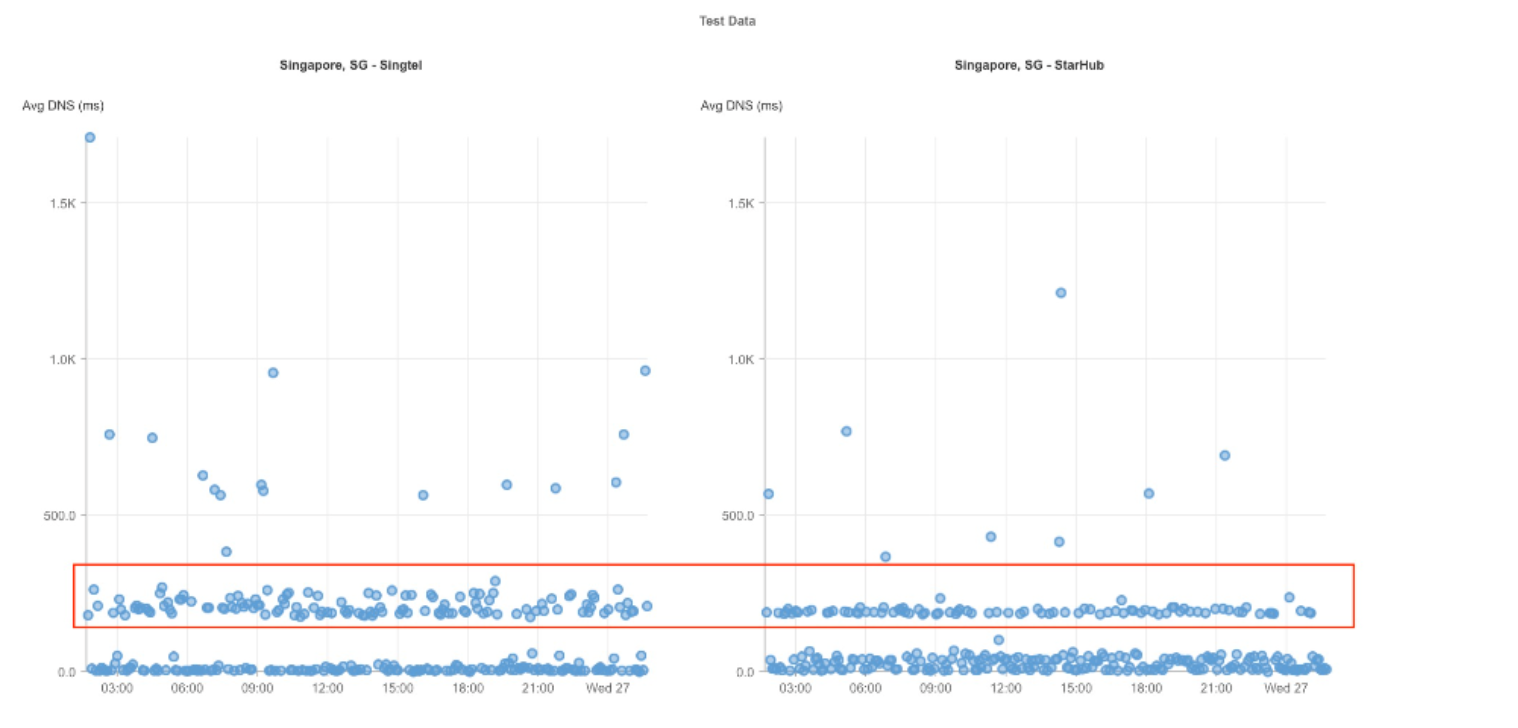

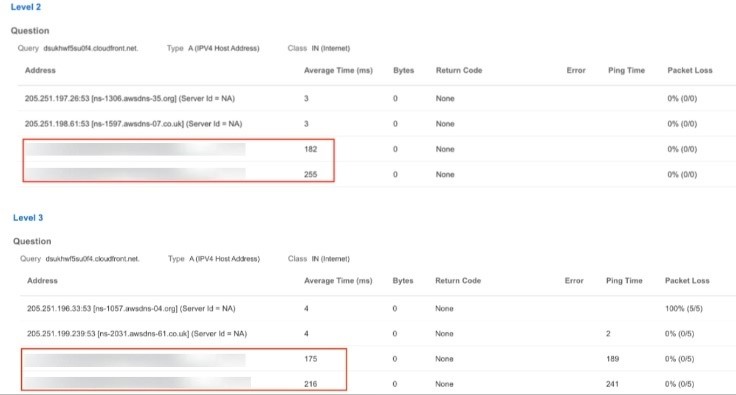

例えば、インドネシアでDNSのパフォーマンスを調査したところ、同じノードから2つの解決時間セットが観測されました。

DNS時間が20ms未満のテストランもあれば、150msを超えるテストランもありました。

CatchpointのDNS監視により、この動作の根本原因を特定し、特定のネームサーバからのDNS応答時間が遅いことを突き止めました。

増大するDNSの脅威に対する防御の強化

DNSインフラを保護することは、サイバー脅威がエスカレートしている現在において極めて重要です。

ハイジャックからアンプ攻撃まで、攻撃の急増は、強固なセキュリティプロトコルの必要性を浮き彫りにしています。

DynのDDoS攻撃やGoogle CloudのDNSエラーのようなインシデントは、潜在的な結果をはっきりと思い起こさせます。

これらの脅威に効果的に対抗するには、多面的なアプローチが必要です。

これには、DNSファイアウォールやDNSセキュリティ拡張機能(DNSSEC)の実装、解決プロセスの包括的な可視化などが含まれます。

ラストマイルとバックボーンノードを網羅するCatchpointのDNS監視のスイートは、エンドツーエンドの重要な洞察を提供し、企業はユーザの視点からDNSパフォーマンスを測定することができます。

このような積極的なスタンスを採用し、Catchpointの監視機能を活用することで、企業は潜在的なリスクを無効化し、顧客のシームレスなユーザ体験を維持し、全体的なアプローチを強化することができます。

このように強化された戦略は、脅威を軽減するだけでなく、進化し続けるデジタル環境の中で信頼とレジリエンスを構築します。