リアルタイムのBGPブラックホールとプレフィックスハイジャックの検出

著者: Sheldon Pereira

翻訳: 逆井 晶子

この記事は米Catchpoint Systems社のブログ記事「Real-time detection of BGP blackholing and prefix hijacks」の翻訳です。

Spelldataは、Catchpointの日本代理店です。

この記事は、Catchpoint Systemsの許可を得て、翻訳しています。

ボーダーゲートウェイプロトコル(Border Gateway Protocol, BGP)は、インターネット上のドメイン間ルーティングの基盤であり続けていますが、その根本的な信頼モデルのために、設定ミス、ハイジャック、ブラックホールといった問題に対して脆弱です。

これらの問題が発生しても、影響を受けたネットワークでは、ユーザからパフォーマンス低下やサービス停止の報告があるまで、その異常に気づかないことが少なくありません。

本記事では、正当なトラフィックの急増をきっかけに、上流プロバイダが重要なIPアドレスを誤ってNullルートへ誘導してしまった実際の事例を紹介します。

このケースは、BGPブラックホールがサービスにどのように表面化せずに影響を及ぼすか、そして外部からの可視化によって迅速な原因特定と対応がいかに可能となるかを示しています。

BGPブラックホールの理解

BGPブラックホールは、DDoS攻撃を緩和するためによく使用される手法です。

攻撃を受けているネットワークは、対象のIPまたはサブネットに対してより具体的なルートをアナウンスし、そのトラフィックをNullインタフェースに向けることで、意図されたサービスインフラストラクチャに到達しないようにします。

この手法は、ボリューム型攻撃からリソースを保護するうえで効果的ですが、過剰に適用されると正当なトラフィックを誤って遮断する可能性があります。

例を使って理解してみましょう。

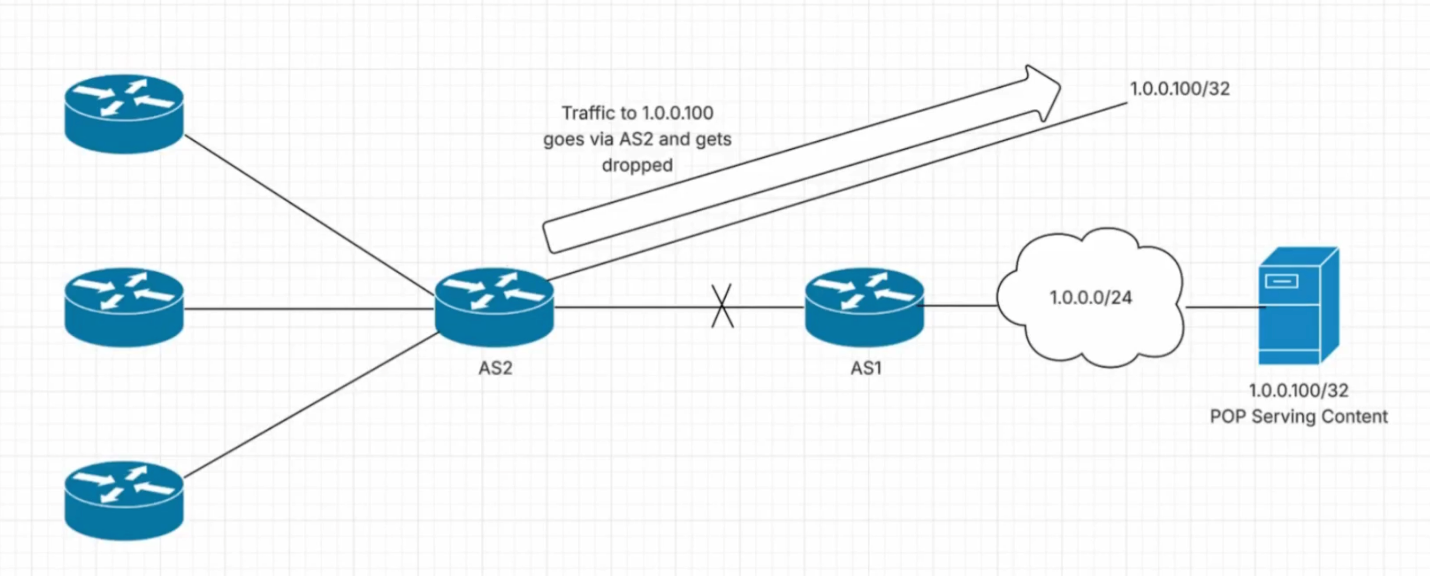

このケースでは、ある自律システム(AS1)が所有し、アナウンスしていた/24のプレフィックス1.0.0.0/24が存在していました。

そのプレフィックス内にある特定のPoP(Point of Presence)が、グローバルイベントのライブ配信を担っていました。

このPoPの仮想IPアドレスである1.0.0.100には、世界中の視聴者から大量のトラフィックが集中しました。

このトラフィックは上流プロバイダであるAS2を経由しており、AS2はDDoS攻撃の兆候を常時監視していました。

トラフィックの突発的な急増を検知したAS2の自動緩和システムは、これを悪意のある通信と誤って判断しました。

AS2は1.0.0.100向けの/32ルートをグローバルにアナウンスし、そのトラフィックをNullインタフェースへ誘導しました。

その影響は直ちに現れました。

ライブ配信サービス宛のトラフィックは、AS2によって検知されることなく破棄され、多くの地域でユーザがサービスを利用できない状態となりました。

上流ブラックホールの診断における課題

AS1側ではサービスインフラが正常に稼働し、内部テレメトリにも異常は見られませんでしたが、ユーザはストリームにアクセスできませんでした。

トラフィックがAS1のインフラストラクチャに到達する前に破棄されたため、ログやパケットトレースでは問題が示されませんでした。

内部監視だけでは把握しきれない典型的な例と言えるでしょう。

上流でのブラックホールが発生するシナリオでは、ルーティングの変更が自ネットワークの外部で行われるため、唯一確認できる兆候が、原因不明のトラフィック減少やサービスの利用不可といったかたちで現れることがあります。

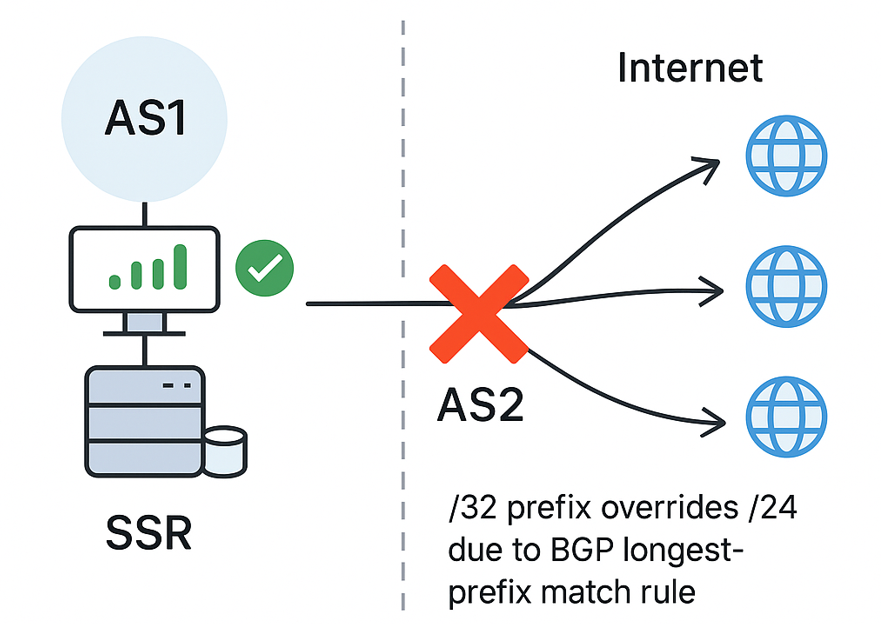

さらに、ブラックホールルートのきわめて具体的な指定により、問題の診断はいっそう困難になります。

たとえ1.0.0.0/24の正規ルートが引き続き有効であっても、より詳細な1.0.0.100/32がBGPの最長一致ルールによって優先されるため、トラフィックはAS2へとルーティングされ、そこで破棄されてしまうのです。

発信元ASの不一致とルートハイジャックの検出

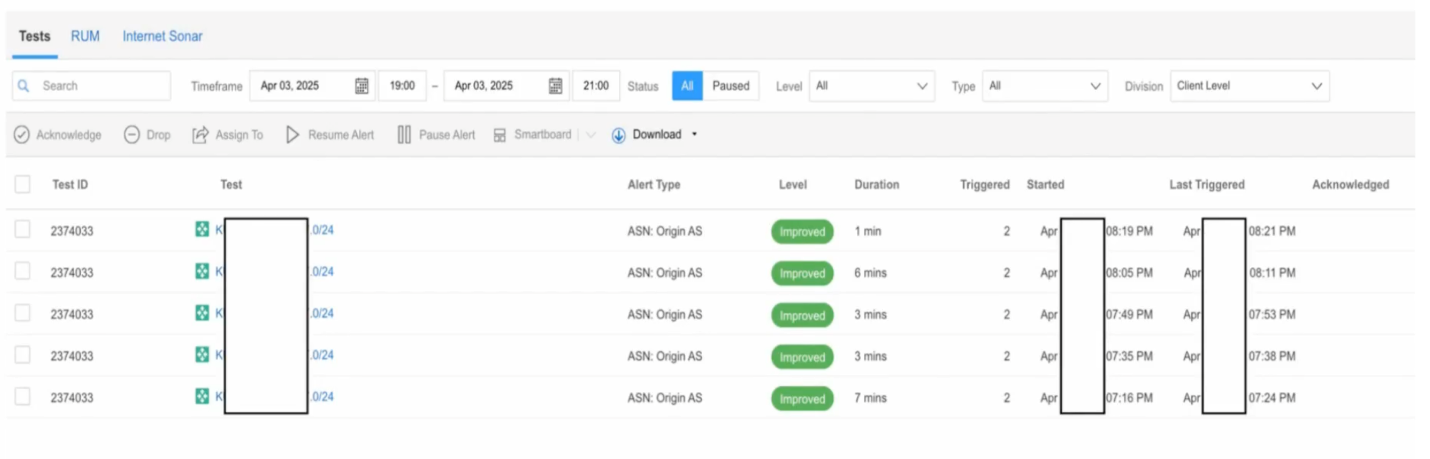

このインシデントは、発信元ASの不一致を検出した外部のルート監視により特定されました。

その/32プレフィックスが、本来のAS1ではなくAS2によって発信されていたのです。

この逸脱がアラートを引き起こし、BGPパスと伝播挙動のさらなる分析につながりました。

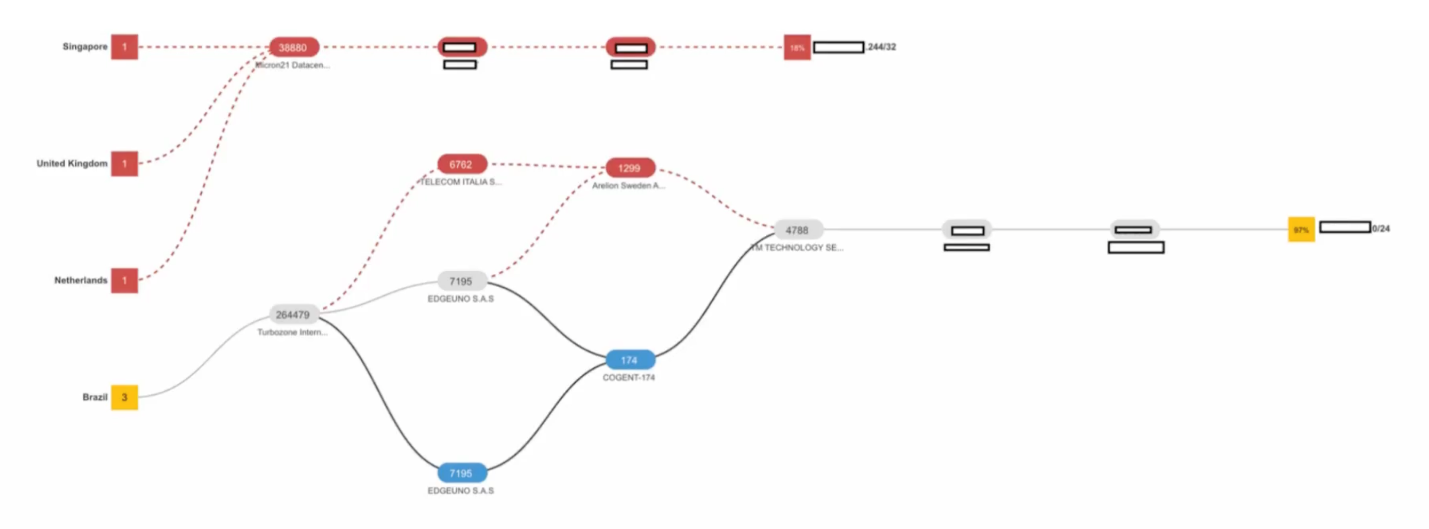

ASパスの検査により、特定の地域で誤った/32アナウンスが受信され、AS2経由でトラフィックがルーティングされており、そのパケットがブラックホールされていることが判明しました。

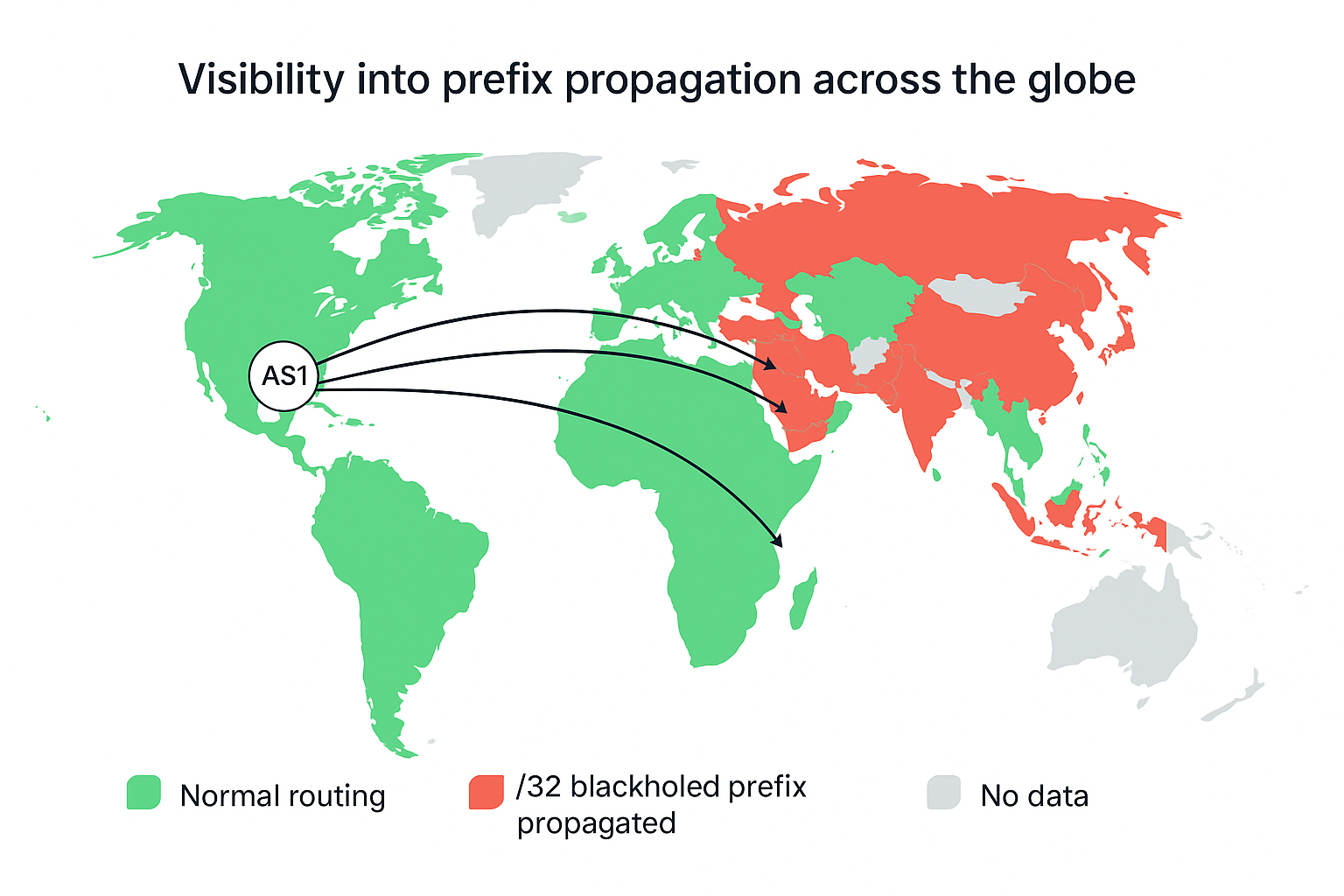

このブラックホールルートは、特定の地域からでも世界中に向けて広く使われていたため、

その影響が複数の地域でユーザに現れた障害として見えていたのです。

誤ってアナウンスされたルートの伝播状況を可視化することで、影響を受けた範囲を把握し、AS2と連携してブラックホールルートのアナウンスを撤回することができました。

アナウンスの撤回後、1.0.0.100宛のトラフィックは正常なルーティングに戻り、ライブ配信サービスは無事に復旧しました。

より広範な影響

このインシデントは、グローバルなルーティング層がいかに脆弱であるかを示すとともに、自動化されたシステムが正しく動作していたとしても、思わぬ副作用として重大な影響を及ぼす可能性があることを浮き彫りにしています。

また、インターネット全体のパフォーマンスを正確に把握するためには、内部データだけに依存するのでは限界があるという点も明らかになりました。

外部からのBGP監視を活用することで、オペレータは自社のプレフィックスがインターネット上でどのようにルーティングされているかを把握でき、次のような異常を検出することが可能になります。

- 意図しない、または悪意のあるASによるプレフィックスハイジャック

- より具体的なアナウンスによる上流ブラックホール

- ASパスの分岐や伝播の異常

こうした可視性は、グローバルなユーザにサービスを届けるうえで、サードパーティのトランジットや上流プロバイダに依存している大規模サービスにとって極めて重要です。

今後に向けて

BGPは依然として強力でありながらも脆弱なプロトコルであり、今回のようなインシデントは、インターネットルーティングに対するサードパーティによる能動的な可観測性の重要性を示しています。

自動化された緩和システムが普及する中で、ネットワークオペレータは、サービスが稼働しているかどうかだけでなく、自らのプレフィックスが意図したとおりにルーティングされているかどうかも確認することが、ますます重要になっています。

BGP監視技術とベストプラクティスに関する詳細なガイドについては、当社の包括的なガイドをご覧ください。