Windows11でより良いtracerouteを実行する

著者: Madan Gopal N/Alessandro Improta/Anna Jones/Luca Sani

翻訳: 竹洞 陽一郎

この記事は米Catchpoint Systems社のブログ記事「Windows 11: Run a better traceroute」の翻訳です。

Spelldataは、Catchpointの日本代理店です。

この記事は、Catchpoint Systemsの許可を得て、翻訳しています。

これは、Pietrasanta Traceroute、Catchpointのtraceroute代替ツールに関する以前に公開された2つの投稿の続編です。

その仕組みについての技術的な詳細は最初の投稿をご覧ください。

既存のtracerouteに内在するファイアウォールやパスの課題をどのように解決するかについては、2つ目の投稿をご覧ください。

私たちは、インターネットの進化する要求に応えるため、最も役立つネットワーク(および一般的なIPM)監視機能を作り出す方法を常に模索しています。

昨年、私たちはCatchpointポータルでPietrasanta Tracerouteをリリースしました(データの完全なスライシングとダイシングのため)。

また、コミュニティのためにオープンソースツールとしても提供しました。

tracerouteは最も古いネットワーク診断ツールの一つです。

それは、「パケットはどこに行っているのか?」という難しい質問に答えるために最初に作られました。

しかし、ファイアウォールやロードバランサーによって引き起こされるさまざまな課題により、元のtracerouteはかつてほど有用で信頼性が低くなりました。

私たちの巧妙なネットワークエンジニア(彼らはPietrasantaに拠点を置いています—私たちはtracerouteを開発した場所にちなんで名前を付けました)は、新しい監視機能を導入し、これらの課題を克服しようとする独自のtracerouteを社内で構築しました。

当初、Pietrasanta TracerouteはLinux向けにリリースしました(実際、Dmitry ButskoyのLinux Tracerouteに基づいています)。

しかし、Windows Subsystem for Linux(WSL)を使用すると、Windowsシステムでも使用できます。

WSLは、仮想マシンやデュアルブート設定を必要とせずに、Windows上でLinuxアプリケーションをネイティブに実行できるようにします。

このブログでは、WSLとUbuntu 22を使用してWindows 11にPietrasanta Tracerouteをインストールする方法を説明します。

しかしまず、なぜPietrasanta Tracerouteをインストールするべきなのでしょうか?

なぜクラシックなtracertではなくPietrasanta Tracerouteを使用するのか

Pietrasanta Tracerouteをインストールする理由はいくつもあります。

以下が主な理由です。

- スピード!tracertは非常に遅いことで有名です。

Pietrasanta Tracerouteは可能な限り迅速にtracerouteの結果を取得します。 - より明確なパス識別のために、UDP、TCP、およびQUICtracerouteを実行できます。

tracertはICMPのみです。 - TCP InSession Tracerouteを実行して、アプリケーションパケットのトラフィックをシミュレートし、誤ったパケット損失を防ぐことができます。

- ECNおよびL4Sの評価を行い、輻輳レベルとスループット分析を実施します。

これには、ネットワークがL4Sに対応しているかどうかを判断するためのECNブリーチング検出も含まれます。

tracertではこれは不可能です。

その他にも多くの機能があります(パスMTU性能の向上やToS/DSCPのホップバイホップレポートなど)。

詳細を知り、コードに直接アクセスするにはGitHubをご覧ください。

フィードバックをお寄せください—皆様の声をお待ちしております!

WSLとUbuntu 22のインストール方法

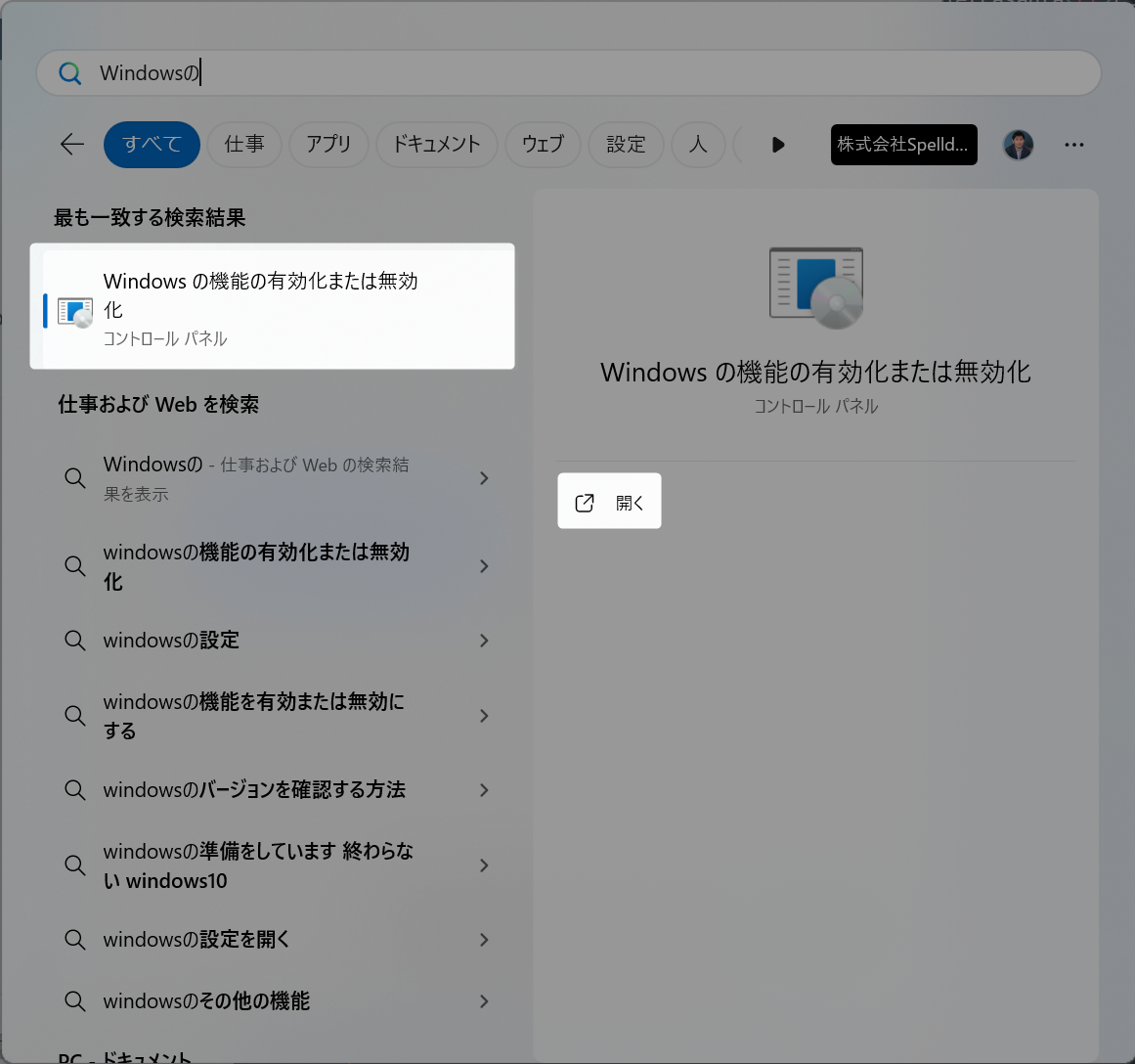

- ステップ1

-

まず、「Hyper-V」、「Linux用Windowsサブシステム」、「仮想マシンプラットフォーム」を有効にする必要があります。

スタートメニューを開き、「Windowsの機能の有効化または無効化」メニューを見つけます。

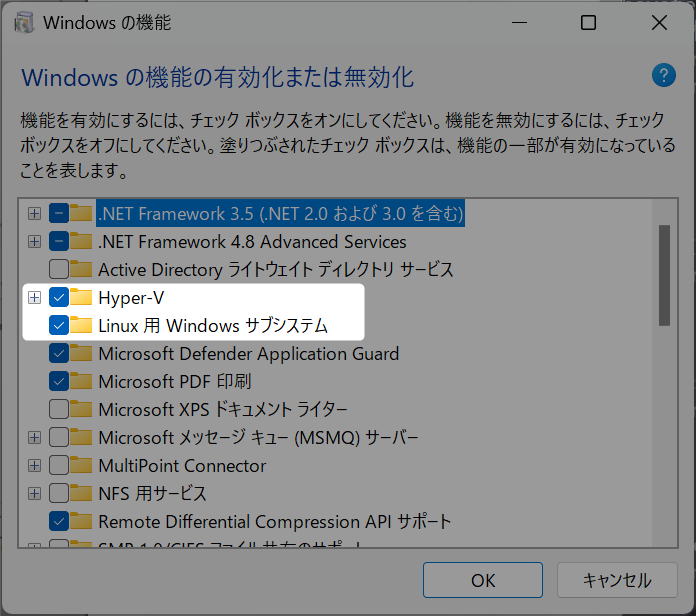

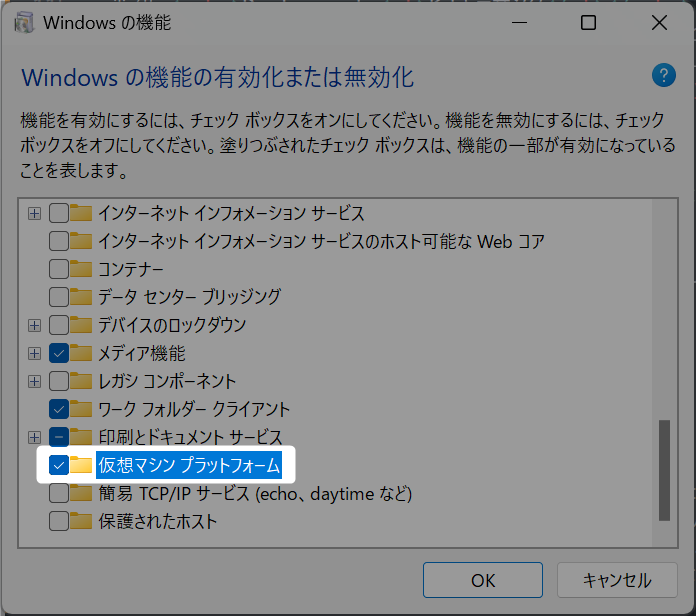

- ステップ2

-

次に、「Hyper-V」、「Linux用Windowsサブシステム」、「仮想マシンプラットフォーム」のオプションを見つけます。

これらのチェックボックスにチェックを入れ、OKを押してこれらの機能をインストールし、有効にします。

「Hyper-V」は、マザーボードの「VT-d」が有効になっている必要があります。

もし、まだ有効化していなければ、BIOSの画面で設定してください。

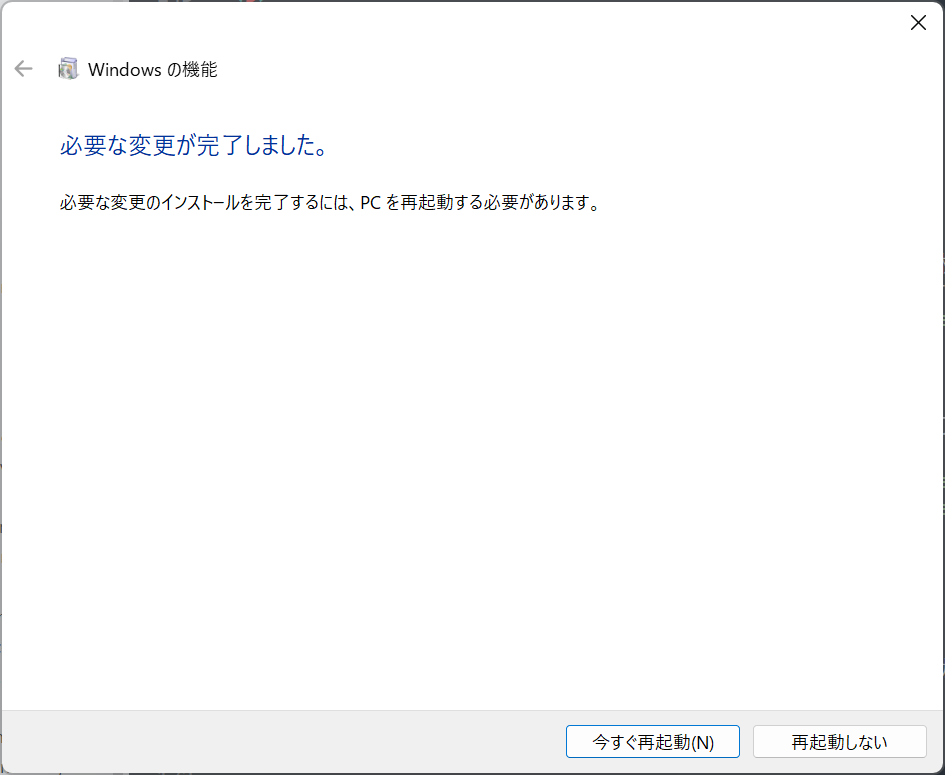

- ステップ3

-

Windowsが必要な変更を行います。

これには1、2分かかることがあります。

その後、変更を有効にするためにシステムを再起動するように求められます。再起動を行ってください。

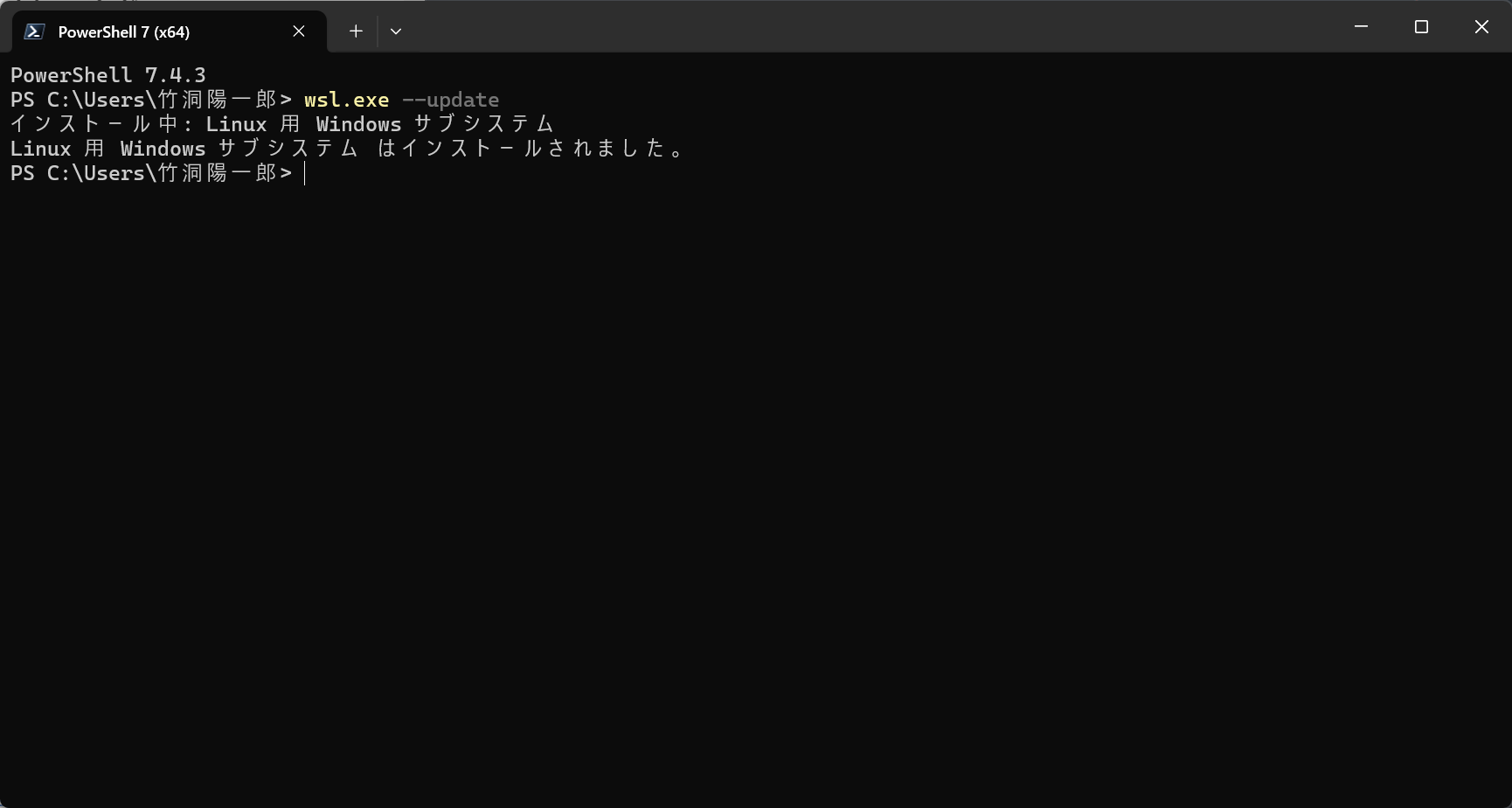

- ステップ4

-

PowerShellを起動し、

wsl.exe --updateというコマンドを実行し、WSL 2 Linuxカーネルを更新します。

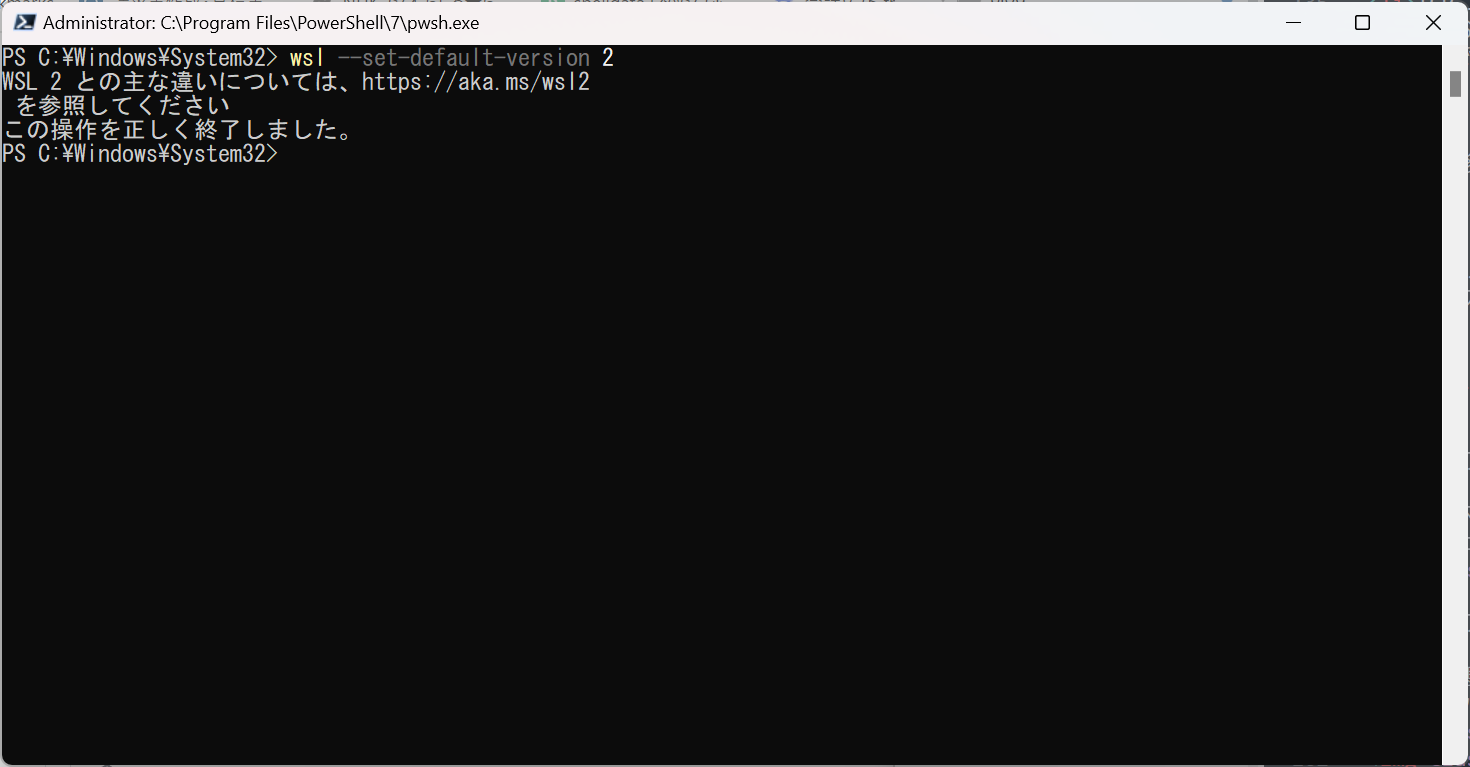

- ステップ5

-

WSL 2をデフォルトバージョンに設定します。

管理者としてPowerShellを開き、wsl --set-default-version 2を入力します。

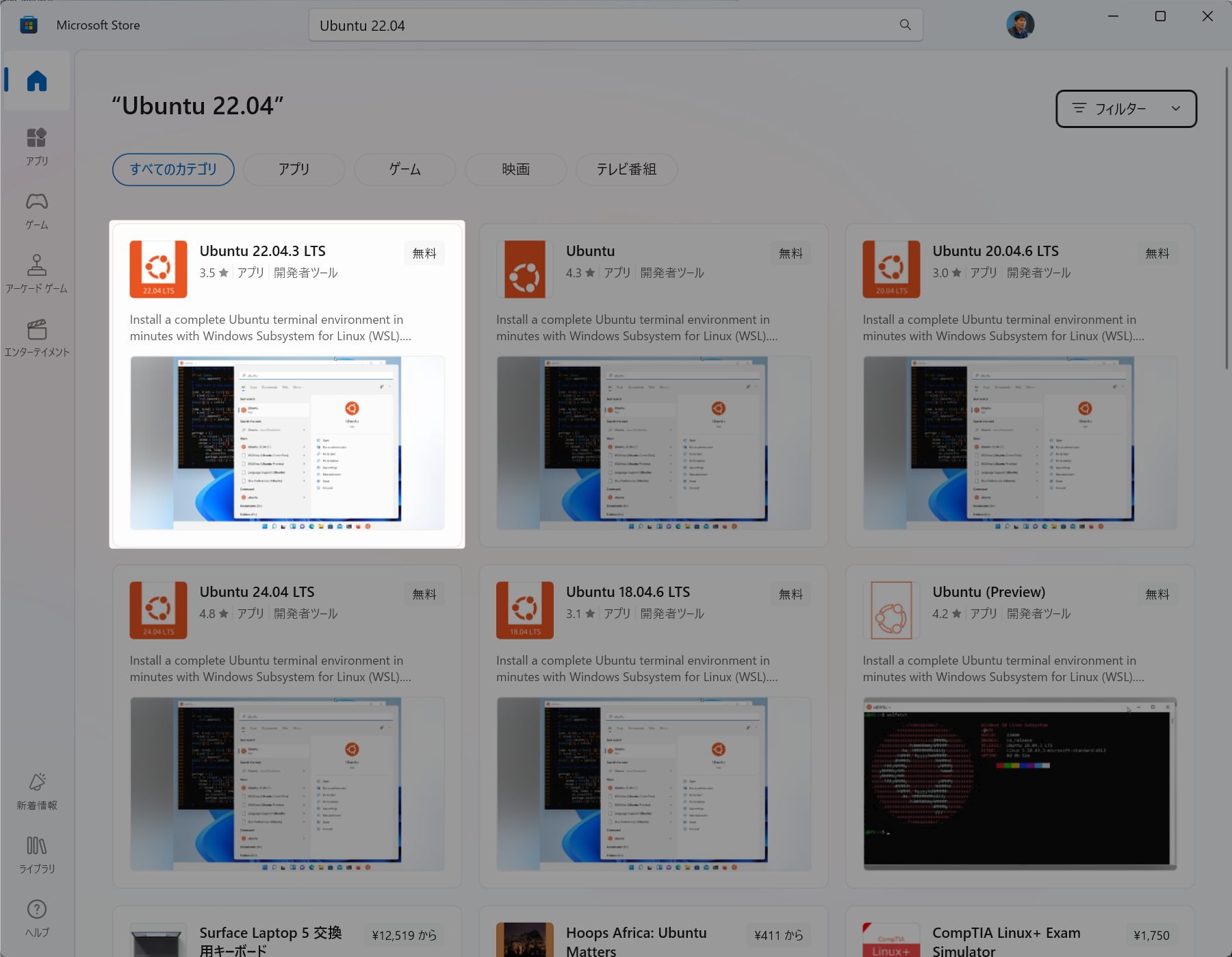

- ステップ6

-

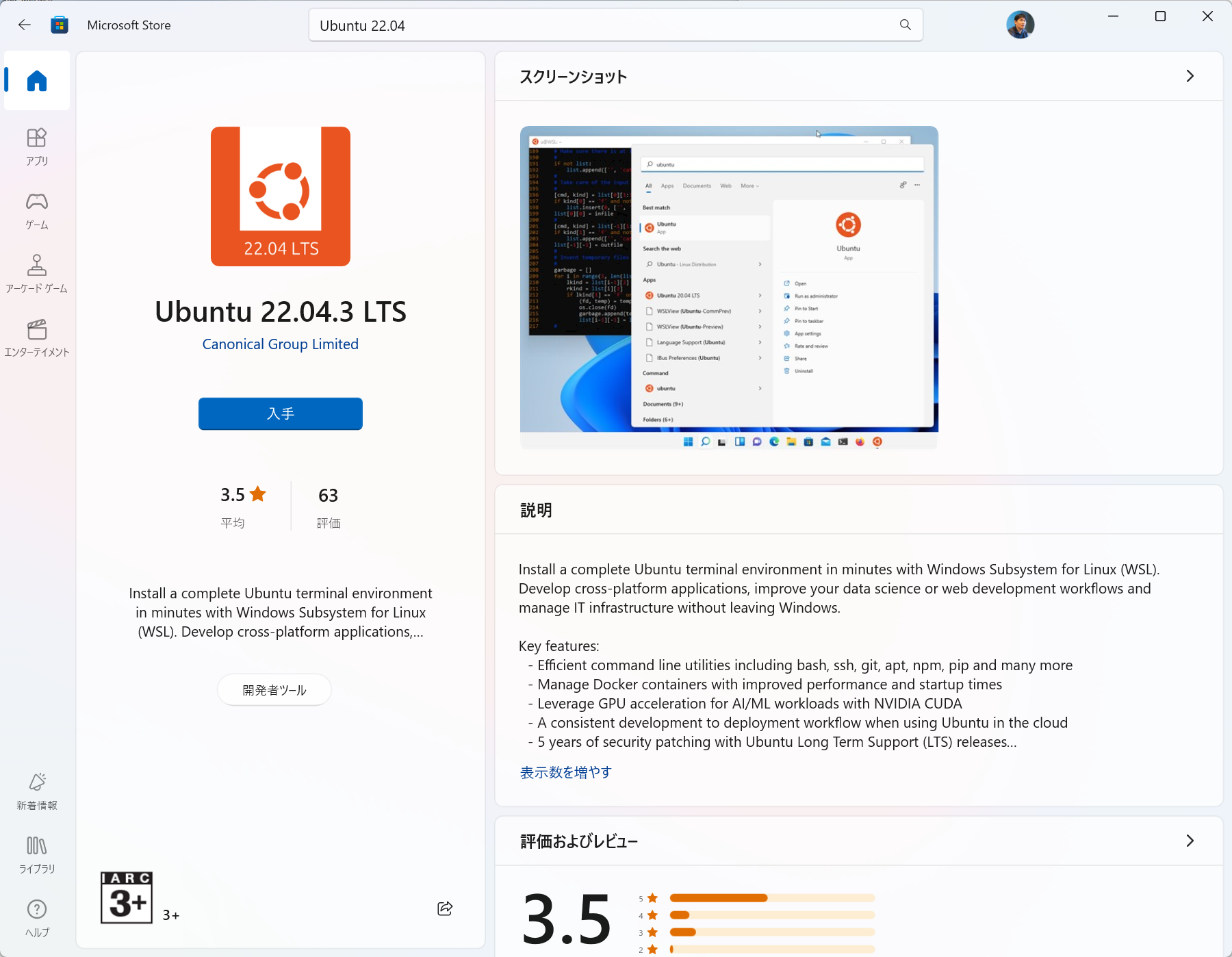

Microsoft StoreからUbuntu 22を入手します。

Microsoft Storeアプリを開き、「Ubuntu 22.04 LTS」を検索します。

インストールします。

インストールします。

- ステップ7

-

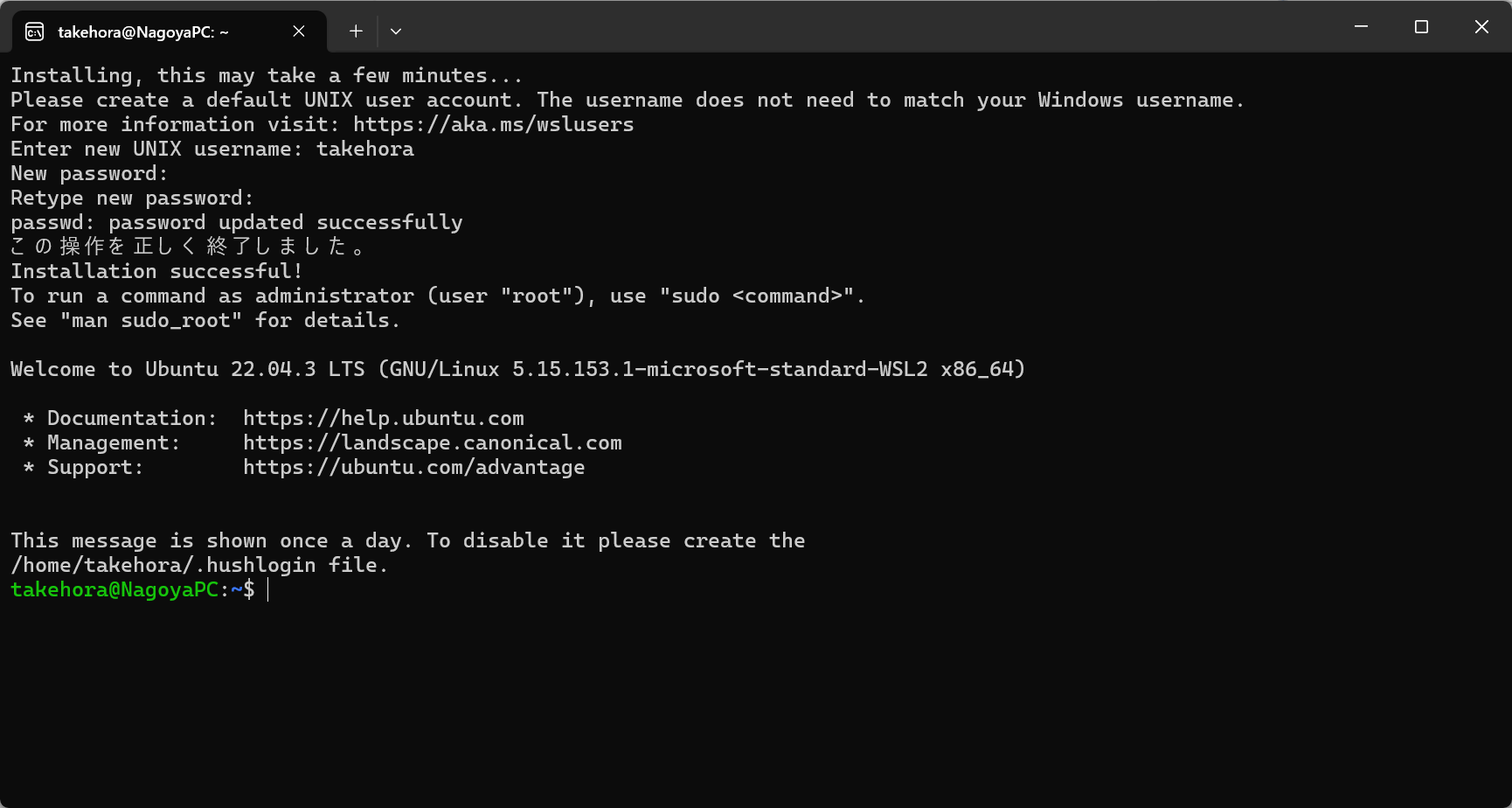

Ubuntu 22のセットアップを完了します。

インストールしたUbuntu 22アプリを起動し、Linuxアカウントのユーザー名とパスワードを作成します。

- ステップ8

-

パッケージを最新化します。

sudo apt update sudo apt upgrade

- ステップ9

-

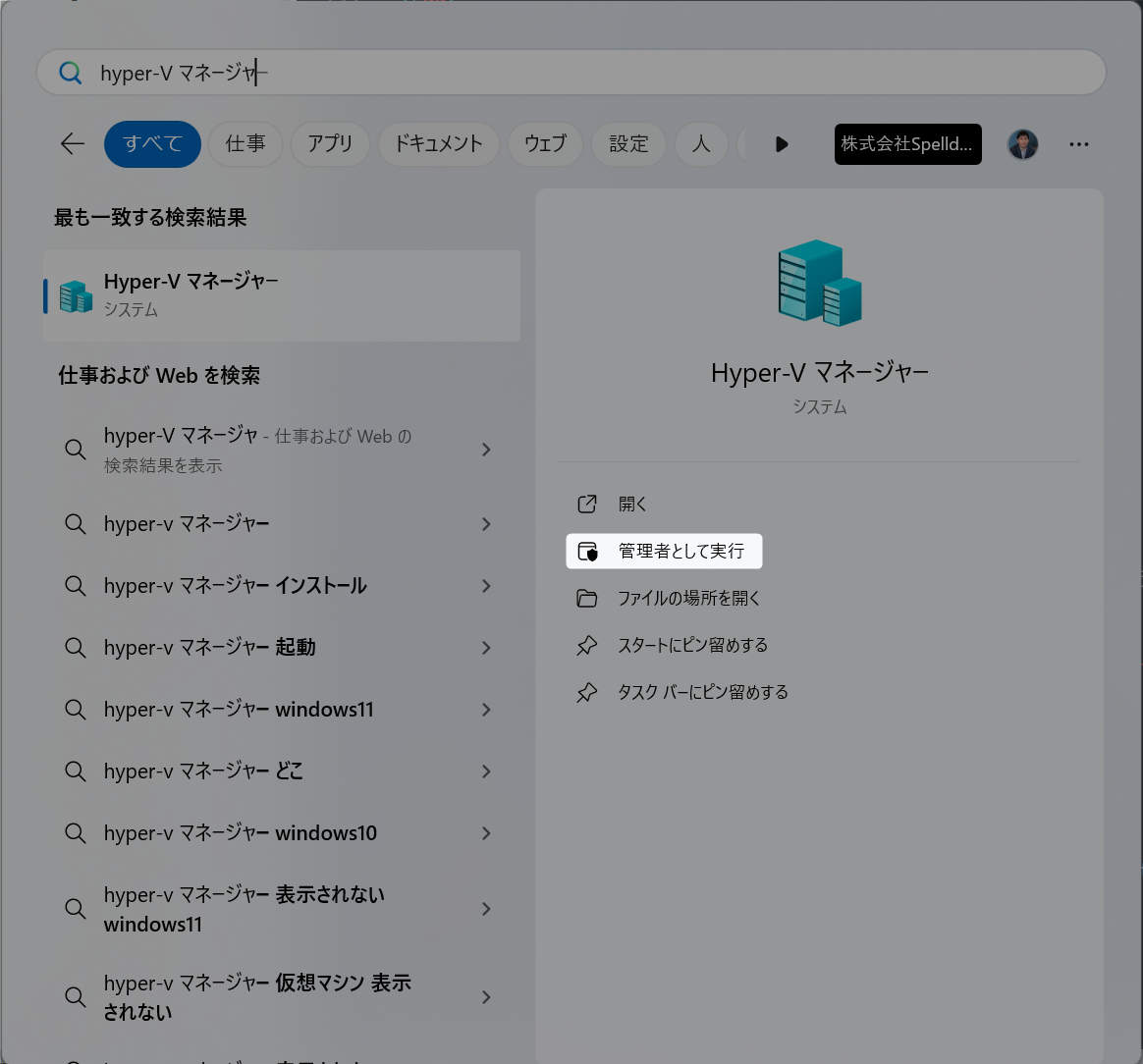

「Hyper-V マネージャー」を起動します。

- ステップ 10

-

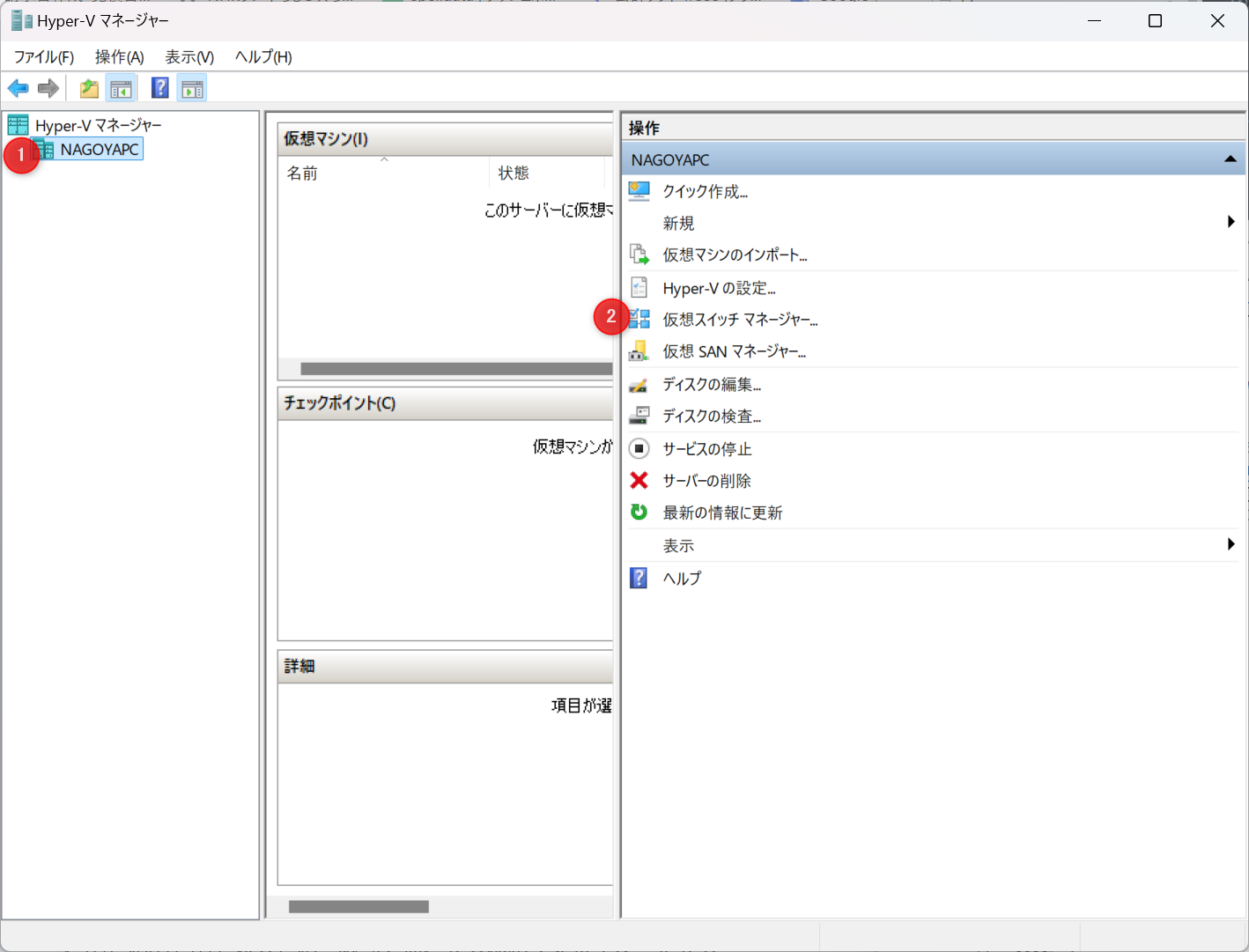

PCを選択し、右のペインで「仮想スイッチ マネージャー」を選択します。

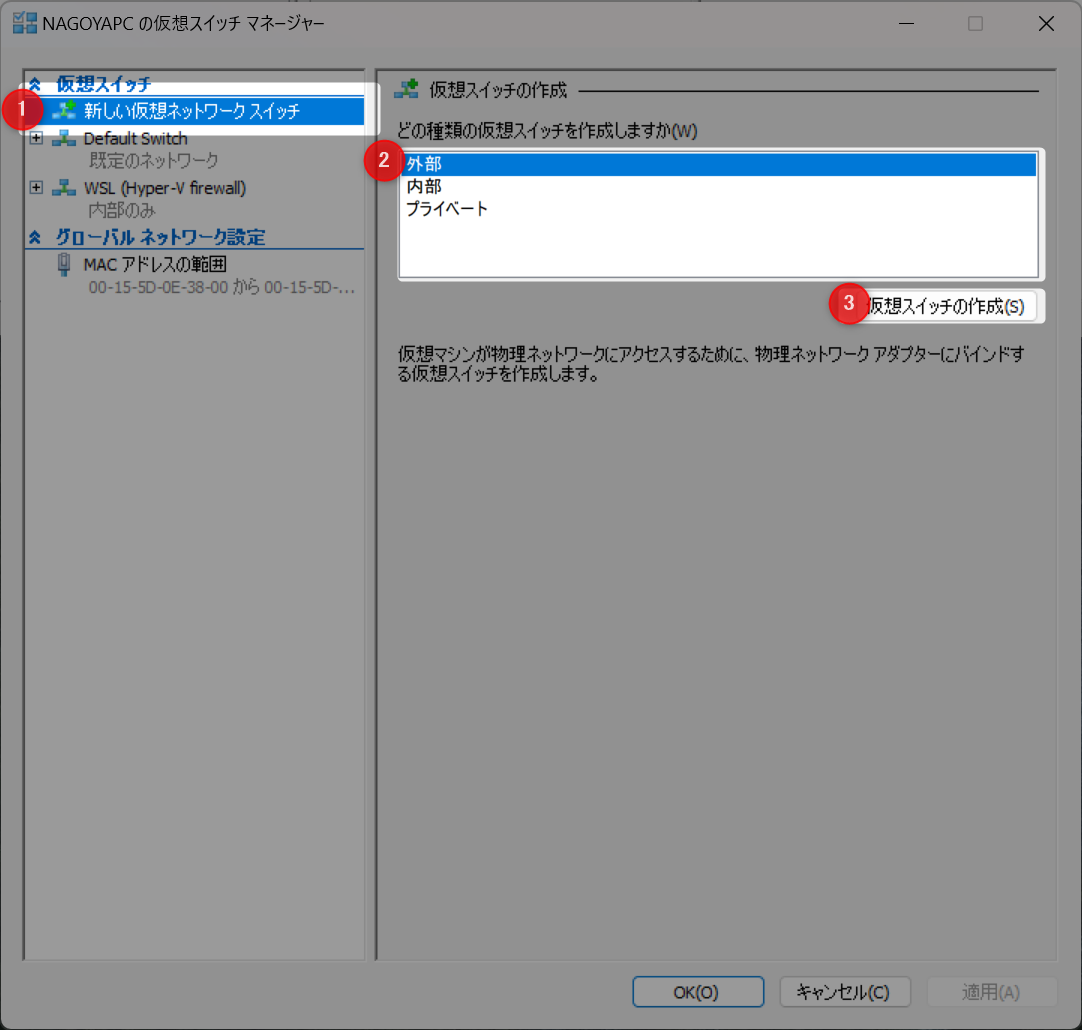

- ステップ 11

-

「仮想スイッチ マネージャー」が別ウィンドウで開くので、「新しい仮想ネットワークスイッチ」→「外部」→「仮想スイッチの作成」をクリックします。

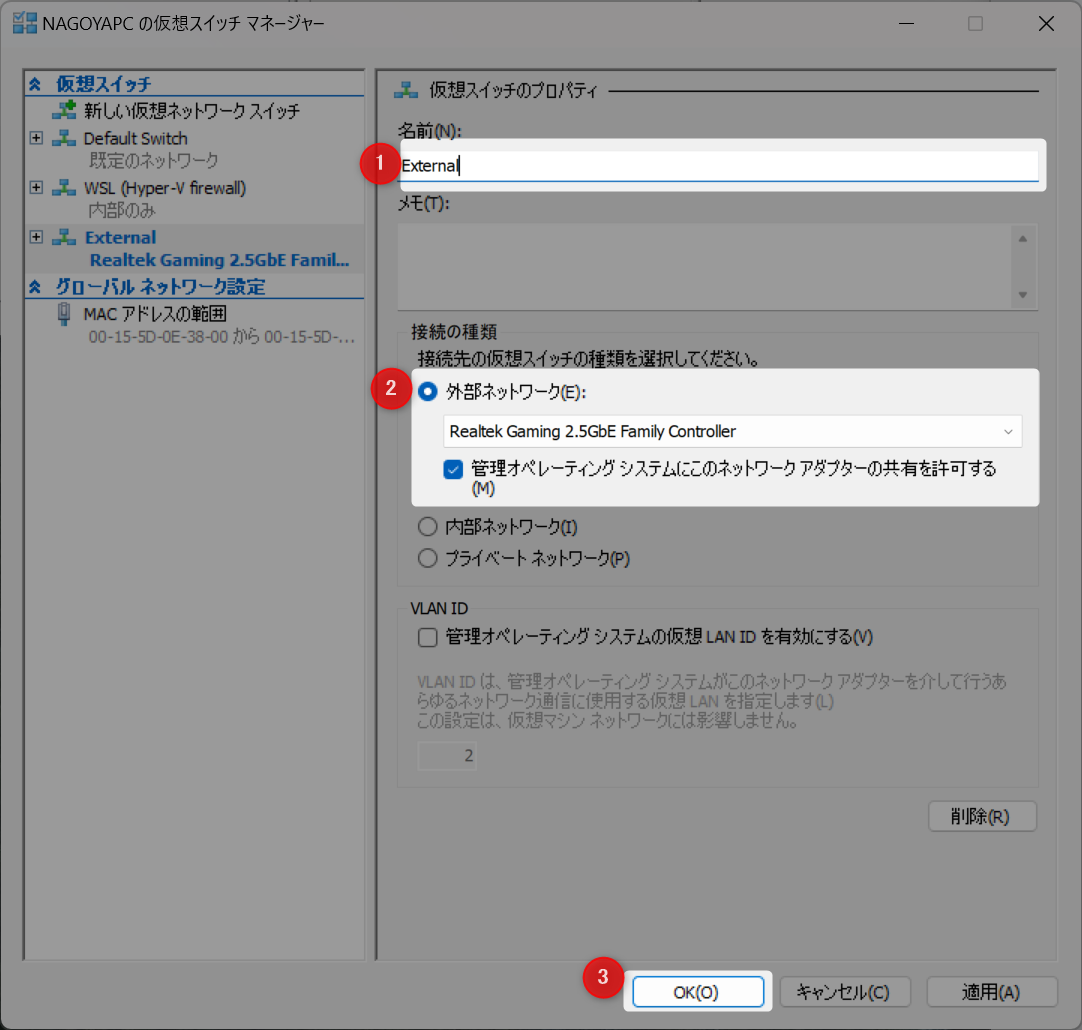

- ステップ 12

-

「仮想スイッチ マネージャー」が別ウィンドウで開くので、「新しい仮想ネットワークスイッチ」→「外部」→「仮想スイッチの作成」をクリックします。

PCが持っている物理NICを指定します。

- ステップ 13

-

.wslconfigを作成します。

ファイルのパスは、C:\Users\ユーザー名のフォルダの直下です。

networkingMode=bridgedとvmSwitch=Externalとdhcp=trueの3行が重要です。[wsl2] memory=4GB processors=2 swap=8GB swapfile=C:\\temp\\wsl-swap.vhdx networkingMode=bridged vmSwitch=External dhcp=true debugConsole=true

おめでとうございます。

WSLとUbuntu 22をWindows 11デバイスに正常にインストールしました!

これでターミナルウィンドウを使用してLinuxコマンドやアプリケーションを実行できます。

CatchpointのPietrasanta TracerouteをUbuntu 22にインストールする方法

WSL内でWindows 11デバイスにUbuntu 22が設定されたら、以下の手順に従ってPietrasanta Tracerouteプログラムをインストールして利用します。

- 1. プログラムをダウンロードして実行可能にします

-

Ubuntu 22内で以下のコマンドを実行します

curl https://raw.githubusercontent.com/catchpoint/Networking.traceroute/main/binaries/ubuntu22/traceroute > ./cp_traceroute

- 2. バイナリファイルを実行可能にします

-

chmod +x ./cp_traceroute

- 3. すべてのtracerouteモードをsudoやrootアクセスを必要とせずに実行するために、以下のコマンドを実行します

-

sudo setcap cap_net_raw+ep ./cp_traceroute

CatchpointのPietrasanta Tracerouteを使用して高度なネットワーク分析を行う

前述のとおり、Catchpointは従来のtraceroute機能を超えるさまざまなtraceroute拡張を提供しています。

これらの異なる拡張機能は、それぞれ特定の目的に役立つネットワーク診断および分析に役立ちます。

それぞれのコマンドが何を行い、どのように役立つかを説明します。

UDP Traceroute

- コマンド

-

./cp_traceroute -U <ターゲット>

- 目的

-

UDP Tracerouteは通常、特定のポートに依存せず、TTL(Time To Live)値を増分させたUDPパケットを使用します。

各ホップでポート番号を増分させてUDPパケットを送信します。

これは接続の問題を診断するのに非常に役立ち、さまざまなルーターを経由するUDPトラフィックのルートを明らかにし、潜在的なボトルネックや中断を理解するのに役立ちます。takehora@NagoyaPC:~$ ./cp_traceroute -U google.com traceroute to google.com(142.251.222.14), 30 hops max, 60 byte packets, overall timeout not set 1 192.168.14.1 (192.168.14.1) 1.050 ms 1.475 ms 1.469 ms 2 180.37.200.186 (180.37.200.186) 11.051 ms 153.149.204.102 (153.149.204.102) 10.705 ms 11.797 ms 3 153.149.204.109 (153.149.204.109) 11.063 ms 153.149.204.85 (153.149.204.85) 11.032 ms 153.149.204.93 (153.149.204.93) 10.554 ms 4 61.199.130.10 (61.199.130.10) 12.266 ms 11.019 ms 12.258 ms 5 * * * 6 * * * 7 * * * 8 * * * 9 * * * 10 * * * 11 * * * 12 * * * 13 * * * 14 * * * 15 * * * 16 * * * 17 * * * 18 * * * 19 * * * 20 * * * 21 * * * 22 * * * 23 * * * 24 * * * 25 * * * 26 * * * 27 * * * 28 * * * 29 * * * 30 * * * Timedout: false Duration: 25031.188 ms DestinationReached: false

TCP Traceroute

- コマンド

-

./cp_traceroute -T <ターゲット>

- 目的

-

TCPtracerouteはTCPパケットを使用し、通常はポート80に向けてSYNパケットを送信することで動作します。

これは、TCPトラフィックが遭遇するパスと遅延を特定するのに非常に有用で、TCPサービスに関連する接続問題のトラブルシューティングに不可欠です。takehora@NagoyaPC:~$ ./cp_traceroute -T google.com traceroute to google.com(142.251.222.14), 30 hops max, 60 byte packets, overall timeout not set 1 192.168.14.1 (192.168.14.1) 1.703 ms 1.813 ms 1.809 ms 2 153.149.204.94 (153.149.204.94) 9.186 ms 153.149.204.86 (153.149.204.86) 9.183 ms 153.149.204.110 (153.149.204.110) 10.658 ms 3 153.149.204.101 (153.149.204.101) 9.176 ms 9.448 ms 153.149.204.85 (153.149.204.85) 9.424 ms 4 61.199.130.10 (61.199.130.10) 10.645 ms 142.250.167.125 (142.250.167.125) 9.195 ms 10.726 ms 5 192.178.110.61 (192.178.110.61) 10.117 ms 192.178.110.83 (192.178.110.83) 13.671 ms 142.250.56.205 (142.250.56.205) 9.939 ms 6 192.178.108.232 (192.178.108.232) 13.729 ms 192.178.108.234 (192.178.108.234) 16.142 ms 142.250.209.68 (142.250.209.68) 14.398 ms 7 142.250.229.251 (142.250.229.251) 23.075 ms 142.250.58.93 (142.250.58.93) 19.653 ms 19.866 ms 8 209.85.246.82 (209.85.246.82) 24.052 ms 64.233.175.136 (64.233.175.136) 19.572 ms 209.85.249.19 (209.85.249.19) 23.606 ms 9 108.170.242.161 (108.170.242.161) 19.492 ms 19.350 ms 19.273 ms 10 216.239.58.205 (216.239.58.205) 21.967 ms 22.155 ms 22.148 ms 11 nrt13s71-in-f14.1e100.net (142.251.222.14) 15.917 ms 19.487 ms 17.397 ms Timedout: false Duration: 865.008 ms DestinationReached: true

TCP InSession

- コマンド

-

./cp_traceroute --tcpinsession <ターゲット>

- 目的

-

クラシックなTCPtracerouteでは各TracerouteパケットがSYNパケットであるのに対して、TCP InSessionはまず宛先とTCP接続を確立し、その後、セッション内でTTLを増分させた1バイトのデータパケットを宛先に到達するまで送信します。

宛先アプリケーションに迷惑をかけないように、シーケンス番号のストリームにギャップを挿入し、アプリケーションレベルに届けられるデータが(不完全なため)ないようにします。

TCP InSessionの主な利点は次のとおりです。- 各TracerouteがSYNフラッド攻撃と見なされるリスクがないため、ファイアウォールの保護ルールによってフィルタリングされる可能性が低くなります。

各Tracerouteで送信されるSYNパケットは1つだけです。 - 各プローブが同じTCPセッションに属するため、IPレベルのパスをより一貫して通過する可能性が高く、ロードバランサーがそれらを同様に扱う可能性が高くなります。

takehora@NagoyaPC:~$ ./cp_traceroute --tcpinsession google.com traceroute to google.com(142.251.42.142), 255 hops max, 53 byte packets, overall timeout not set hand 18.185 ms 1 192.168.14.1 (192.168.14.1) 2.236 ms 2.846 ms 3.444 ms 2 153.149.204.58 (153.149.204.58) 11.412 ms 11.587 ms 11.598 ms 3 153.149.204.57 (153.149.204.57) 14.772 ms 14.887 ms 14.893 ms 4 142.250.167.125 (142.250.167.125) 11.589 ms 11.597 ms 11.618 ms 5 108.170.255.65 (108.170.255.65) 11.597 ms 11.619 ms 11.628 ms 6 142.250.209.68 (142.250.209.68) 12.728 ms 10.534 ms 11.816 ms 7 142.250.58.21 (142.250.58.21) 51.502 ms 43.626 ms 43.579 ms 8 216.239.43.156 (216.239.43.156) 23.295 ms 23.396 ms 23.403 ms 9 108.170.242.97 (108.170.242.97) 19.903 ms 19.903 ms 19.903 ms 10 108.170.236.127 (108.170.236.127) 19.780 ms 18.718 ms 18.683 ms 11 nrt12s45-in-f14.1e100.net (142.251.42.142) 18.766 ms 20.032 ms 20.476 ms Timedout: false Duration: 55.602 ms DestinationReached: true

- 各TracerouteがSYNフラッド攻撃と見なされるリスクがないため、ファイアウォールの保護ルールによってフィルタリングされる可能性が低くなります。

QUIC Traceroute

- コマンド

-

./cp_traceroute --quic <ターゲット>

- 目的

-

QUICは、インターネット(特にWorld Wide Web)の運用でますます使用される現代的なプロトコルです。

QUICはUDPに基づいていますが、接続確立、輻輳制御、暗号化といったメカニズムを提供します。

たとえば、HTTP/3はそのトランスポート層としてQUICを利用しています。

traceroute中に送信されるプローブは、QUICプロトコルで規定されている初期ハンドシェイクフェーズにおいて重要な役割を果たすQUIC Initialパケットに対応します。

QUICtracerouteの主な目的は、これらのQUIC Initialパケットが通過するルートを明らかにし、宛先がQUICをサポートしているかどうかを確認することです。

デフォルトのターゲットポートが443(HTTPS)であることを考えると、この種類のtracerouteは、宛先がHTTP/3をサポートする可能性があるかどうかを判断するのにも役立ちます。takehora@NagoyaPC:~$ ./cp_traceroute --quic google.com traceroute to google.com(142.251.42.142), 30 hops max, 1228 byte packets, overall timeout not set 1 192.168.14.1 (192.168.14.1) 1.753 ms 1.836 ms 1.481 ms 2 180.37.200.186 (180.37.200.186) 9.556 ms 153.149.204.58 (153.149.204.58) 7.991 ms 7.841 ms 3 153.149.204.93 (153.149.204.93) 13.030 ms 9.385 ms 180.37.200.185 (180.37.200.185) 12.482 ms 4 61.199.130.10 (61.199.130.10) 9.097 ms 8.625 ms 9.562 ms 5 142.250.56.205 (142.250.56.205) 11.009 ms 192.178.110.59 (192.178.110.59) 9.723 ms 8.639 ms 6 172.253.77.250 (172.253.77.250) 14.720 ms 192.178.108.232 (192.178.108.232) 11.033 ms 192.178.110.62 (192.178.110.62) 11.670 ms 7 142.250.229.251 (142.250.229.251) 19.617 ms 142.250.58.93 (142.250.58.93) 17.761 ms 142.250.58.21 (142.250.58.21) 18.120 ms 8 142.251.254.82 (142.251.254.82) 24.088 ms 209.85.242.234 (209.85.242.234) 20.573 ms 209.85.244.3 (209.85.244.3) 18.846 ms 9 108.170.252.9 (108.170.252.9) 21.337 ms 108.170.252.11 (108.170.252.11) 17.575 ms 108.170.242.97 (108.170.242.97) 17.901 ms 10 108.170.236.127 (108.170.236.127) 13.874 ms 14.891 ms 14.087 ms 11 nrt12s45-in-f14.1e100.net (142.251.42.142) <Q:I> 19.014 ms <Q:I> 16.440 ms <Q:I> 17.128 ms Timedout: false Duration: 748.605 ms DestinationReached: true

ECN/L4S分析

ECN(Explicit Congestion Notification)およびL4S(Low Latency, Low Loss, Scalable throughput)分析は、通常トランスポート層で動作し、特定の専用ポートを必要としません。

これらはTCP/IPプロトコルスイートの一部であり、分析機能に別個のポートは依存しません。

TCPまたはQUICを使用してECNを分析することは、輻輳の問題を特定し、L4Sのようなネットワーク性能と輻輳管理の向上を目指す新技術を探索するのに役立ちます。

L4Sは低遅延と低損失、高スループットを提供することを目的としており、ネットワークの輻輳管理を洗練するための新しい進展を探るのに非常に有用です。

伝統的なTCPでのECN

- コマンド

-

./cp_traceroute -T --ecn=1 -O info <ターゲット>

- 出力例

-

takehora@NagoyaPC:~$ ./cp_traceroute -T --ecn=1 -O info google.com traceroute to google.com(142.251.42.142), 30 hops max, 60 byte packets, overall timeout not set 1 192.168.14.1 (192.168.14.1) <TOS:1,DSCP:0,ECN:1> 1.453 ms <TOS:1,DSCP:0,ECN:1> 1.756 ms <TOS:1,DSCP:0,ECN:1> 2.039 ms 2 153.149.204.102 (153.149.204.102) <TOS:1,DSCP:0,ECN:1> 10.253 ms 180.37.200.186 (180.37.200.186) <TOS:1,DSCP:0,ECN:1> 10.447 ms 153.149.204.58 (153.149.204.58) <TOS:1,DSCP:0,ECN:1> 10.748 ms 3 153.149.204.93 (153.149.204.93) <TOS:1,DSCP:0,ECN:1> 11.536 ms 153.149.204.85 (153.149.204.85) <TOS:1,DSCP:0,ECN:1> 10.737 ms 153.149.204.57 (153.149.204.57) <TOS:1,DSCP:0,ECN:1> 10.985 ms 4 61.199.130.10 (61.199.130.10) <TOS:1,DSCP:0,ECN:1> 10.982 ms 142.250.167.125 (142.250.167.125) <TOS:1,DSCP:0,ECN:1> 12.291 ms 61.199.130.10 (61.199.130.10) <TOS:1,DSCP:0,ECN:1> 11.520 ms 5 216.239.59.105 (216.239.59.105) <TOS:129,DSCP:32,ECN:1> 12.283 ms 192.178.110.59 (192.178.110.59) <TOS:129,DSCP:32,ECN:1> 11.446 ms 192.178.110.83 (192.178.110.83) <TOS:129,DSCP:32,ECN:1> 15.060 ms 6 192.178.108.226 (192.178.108.226) <TOS:129,DSCP:32,ECN:1> 15.047 ms 192.178.110.66 (192.178.110.66) <TOS:129,DSCP:32,ECN:1> 13.617 ms 142.251.246.22 (142.251.246.22) <TOS:129,DSCP:32,ECN:1> 13.337 ms 7 142.250.58.21 (142.250.58.21) <TOS:129,DSCP:32,ECN:1> 25.850 ms 142.250.229.251 (142.250.229.251) <TOS:129,DSCP:32,ECN:1> 17.939 ms 142.250.58.93 (142.250.58.93) <TOS:129,DSCP:32,ECN:1> 19.697 ms 8 209.85.244.36 (209.85.244.36) <TOS:129,DSCP:32,ECN:1> 20.650 ms 142.250.212.148 (142.250.212.148) <TOS:129,DSCP:32,ECN:1> 12.465 ms 142.251.254.82 (142.251.254.82) <TOS:129,DSCP:32,ECN:1> 19.613 ms 9 108.170.242.97 (108.170.242.97) <TOS:129,DSCP:32,ECN:1> 19.753 ms 108.170.252.15 (108.170.252.15) <TOS:129,DSCP:32,ECN:1> 19.893 ms 108.170.242.97 (108.170.242.97) <TOS:129,DSCP:32,ECN:1> 18.794 ms 10 142.250.229.51 (142.250.229.51) <TOS:129,DSCP:32,ECN:1> 18.946 ms 108.170.236.127 (108.170.236.127) <TOS:129,DSCP:32,ECN:1> 15.868 ms 142.250.229.51 (142.250.229.51) <TOS:129,DSCP:32,ECN:1> 18.139 ms 11 nrt12s45-in-f14.1e100.net (142.251.42.142) <syn,ack> 15.980 ms nrt12s45-in-f14.1e100.net (142.251.42.142) <syn,ack> 20.565 ms nrt12s45-in-f14.1e100.net (142.251.42.142) <syn,ack> 20.801 ms Timedout: false Duration: 992.235 ms DestinationReached: true

TCPでのAccECN(L4S)

- コマンド

-

./cp_traceroute -T --ecn=1 -O info acc-ecn <ターゲット>

- 出力例

-

takehora@NagoyaPC:~$ ./cp_traceroute -T --ecn=1 -O info -O acc-ecn google.com traceroute to google.com(142.251.42.142), 30 hops max, 60 byte packets, overall timeout not set 1 192.168.14.1 (192.168.14.1) <TOS:1,DSCP:0,ECN:1> 1.346 ms <TOS:1,DSCP:0,ECN:1> 1.663 ms <TOS:1,DSCP:0,ECN:1> 1.928 ms 2 153.149.204.86 (153.149.204.86) <TOS:1,DSCP:0,ECN:1> 11.235 ms 153.149.204.94 (153.149.204.94) <TOS:1,DSCP:0,ECN:1> 11.232 ms 153.149.204.58 (153.149.204.58) <TOS:1,DSCP:0,ECN:1> 10.360 ms 3 153.149.204.101 (153.149.204.101) <TOS:1,DSCP:0,ECN:1> 12.768 ms 153.149.204.109 (153.149.204.109) <TOS:1,DSCP:0,ECN:1> 12.741 ms 153.149.204.85 (153.149.204.85) <TOS:1,DSCP:0,ECN:1> 12.994 ms 4 61.199.130.10 (61.199.130.10) <TOS:1,DSCP:0,ECN:1> 12.783 ms <TOS:1,DSCP:0,ECN:1> 12.779 ms <TOS:1,DSCP:0,ECN:1> 12.776 ms 5 192.178.110.59 (192.178.110.59) <TOS:129,DSCP:32,ECN:1> 12.602 ms 192.178.108.217 (192.178.108.217) <TOS:129,DSCP:32,ECN:1> 13.001 ms 216.239.59.105 (216.239.59.105) <TOS:129,DSCP:32,ECN:1> 12.716 ms 6 172.253.77.250 (172.253.77.250) <TOS:129,DSCP:32,ECN:1> 12.993 ms 209.85.243.40 (209.85.243.40) <TOS:129,DSCP:32,ECN:1> 17.612 ms 142.250.60.230 (142.250.60.230) <TOS:129,DSCP:32,ECN:1> 11.343 ms 7 142.250.58.93 (142.250.58.93) <TOS:129,DSCP:32,ECN:1> 20.595 ms <TOS:129,DSCP:32,ECN:1> 21.063 ms 142.250.58.21 (142.250.58.21) <TOS:129,DSCP:32,ECN:1> 48.413 ms 8 209.85.249.240 (209.85.249.240) <TOS:129,DSCP:32,ECN:1> 15.664 ms 142.251.254.80 (142.251.254.80) <TOS:129,DSCP:32,ECN:1> 18.763 ms 209.85.241.106 (209.85.241.106) <TOS:129,DSCP:32,ECN:1> 20.352 ms 9 108.170.242.97 (108.170.242.97) <TOS:129,DSCP:32,ECN:1> 18.999 ms <TOS:129,DSCP:32,ECN:1> 18.990 ms 108.170.252.9 (108.170.252.9) <TOS:129,DSCP:32,ECN:1> 20.550 ms 10 108.170.236.127 (108.170.236.127) <TOS:129,DSCP:32,ECN:1> 18.931 ms <TOS:129,DSCP:32,ECN:1> 18.923 ms <TOS:129,DSCP:32,ECN:1> 18.726 ms 11 nrt12s45-in-f14.1e100.net (142.251.42.142) <syn,ack> 19.475 ms nrt12s45-in-f14.1e100.net (142.251.42.142) <syn,ack> 19.812 ms nrt12s45-in-f14.1e100.net (142.251.42.142) <syn,ack> 24.565 ms Timedout: false Duration: 939.395 ms DestinationReached: true

QUICでのAccECN(L4S)

- コマンド

-

./cp_traceroute --quic --ecn=1 <ターゲット>

- 出力例

-

takehora@NagoyaPC:~$ ./cp_traceroute --quic --ecn=1 google.com traceroute to google.com(142.251.42.142), 30 hops max, 1228 byte packets, overall timeout not set 1 192.168.14.1 (192.168.14.1) <TOS:1,DSCP:0,ECN:1> 1.986 ms <TOS:0,DSCP:0,ECN:0> 1.671 ms <TOS:0,DSCP:0,ECN:0> 1.238 ms 2 153.149.204.102 (153.149.204.102) <TOS:0,DSCP:0,ECN:0> 11.937 ms 153.149.204.58 (153.149.204.58) <TOS:1,DSCP:0,ECN:1> 7.906 ms 153.149.204.94 (153.149.204.94) <TOS:0,DSCP:0,ECN:0> 10.973 ms 3 153.149.204.93 (153.149.204.93) <TOS:1,DSCP:0,ECN:1> 8.400 ms 153.149.204.57 (153.149.204.57) <TOS:0,DSCP:0,ECN:0> 8.810 ms 153.149.204.101 (153.149.204.101) <TOS:0,DSCP:0,ECN:0> 9.347 ms 4 61.199.130.10 (61.199.130.10) <TOS:1,DSCP:0,ECN:1> 9.216 ms <TOS:0,DSCP:0,ECN:0> 9.239 ms <TOS:0,DSCP:0,ECN:0> 10.316 ms 5 142.250.56.205 (142.250.56.205) <TOS:129,DSCP:32,ECN:1> 10.198 ms 192.178.110.61 (192.178.110.61) <TOS:129,DSCP:32,ECN:1> 10.928 ms 192.178.110.59 (192.178.110.59) <TOS:129,DSCP:32,ECN:1> 8.785 ms 6 192.178.108.242 (192.178.108.242) <TOS:129,DSCP:32,ECN:1> 11.325 ms 142.250.209.68 (142.250.209.68) <TOS:129,DSCP:32,ECN:1> 11.596 ms <TOS:129,DSCP:32,ECN:1> 11.644 ms 7 * 142.250.58.21 (142.250.58.21) <TOS:129,DSCP:32,ECN:1> 17.555 ms 142.250.58.93 (142.250.58.93) <TOS:129,DSCP:32,ECN:1> 20.873 ms 8 142.250.212.148 (142.250.212.148) <TOS:129,DSCP:32,ECN:1> 16.532 ms 209.85.244.36 (209.85.244.36) <TOS:129,DSCP:32,ECN:1> 25.903 ms 142.250.212.148 (142.250.212.148) <TOS:129,DSCP:32,ECN:1> 17.526 ms 9 108.170.252.11 (108.170.252.11) <TOS:129,DSCP:32,ECN:1> 18.459 ms 108.170.252.9 (108.170.252.9) <TOS:129,DSCP:32,ECN:1> 21.438 ms 108.170.252.17 (108.170.252.17) <TOS:129,DSCP:32,ECN:1> 18.714 ms 10 142.250.229.51 (142.250.229.51) <TOS:129,DSCP:32,ECN:1> 16.545 ms <TOS:129,DSCP:32,ECN:1> 15.818 ms <TOS:129,DSCP:32,ECN:1> 16.368 ms 11 nrt12s45-in-f14.1e100.net (142.251.42.142) <ECT0:0,ECT1:1,ECN-CE:0> <Q:I> 13.242 ms nrt12s45-in-f14.1e100.net (142.251.42.142) <ECT0:0,ECT1:1,ECN-CE:0> <Q:I> 16.624 ms nrt12s45-in-f14.1e100.net (142.251.42.142) <ECT0:0,ECT1:1,ECN-CE:0> <Q:I> 15.586 ms Timedout: false Duration: 1021.686 ms DestinationReached: true

おめでとうございます!

これで、WSL、Ubuntu 22、およびCatchpoint Pietrasanta TracerouteプログラムをWindows 11デバイスに正常にインストールしました。

Linuxでも同様にインストールできますので、ぜひお試しください。

世界最大のグローバル可観測性ネットワークを通じて、世界中で複数のPietrasanta Tracerouteを実行する機能を手に入れたい場合は、デモの予約についてぜひご相談ください。

良いTracerouteをお楽しみください!

追加リソース

- Pietrasanta Tracerouteプログラムを試すには、GitHubページをご覧ください

- Catchpointのスタッフエンジニア、Luca SaniによるPietrasanta Tracerouteの紹介を学ぶには、2023年ローマで開催されたRIPE 87での彼のプレゼンテーションをご覧ください

- LucaによるPietrasanta Tracerouteを使用したECNブリーチング検出について学ぶには、2024年クラクフで開催されたRIPE 88での彼のプレゼンテーションをご覧ください

- TCP InSessionの拡張機能の技術的な詳細を理解するには、こちらのブログをお読みください

- Traceroute InSessionについてさらに理解するには、こちらのブログをご覧ください